研究显示,电子邮件网络钓鱼攻击已激增35%。虽然企业组织正在努力解决这一棘手问题,但网络犯罪分子却已加大赌注转向一种更为复杂的技术——使用先进的deepfake和语音模拟技术绕过语音授权机制,实施语音网络钓鱼(或vishing)攻击。

数字风险保护公司digital shadows的研究部门photon research team警告称,网络犯罪分子正在将网络犯罪提升到一个新的水平,使用深度伪造的音频或视频技术使欺骗行为看起来尽可能可信。更有甚者,网络犯罪分子还在将商用深度伪造和语音模拟工具武器化。

研究人员表示,在deepfake音频技术的帮助下,威胁行为者可以冒充其目标并绕过语音身份验证机制等安全措施,来授权欺诈交易或欺骗受害者的联系人以收集有价值的情报。

如今,越来越多的银行正在使用语音授权来验证客户的身份。根据生物识别研究机构 biometric update的一份报告显示,语音生物识别市场正以22.8%的复合年增长率增长,到2026年将达到39亿美元。

同时,photon研究人员也观察到,攻击者经常使用声称来自银行的预先录制消息来攻击银行账户持有人,敦促他们通过电话提供账户凭据。

虽然语音钓鱼(vishing)并不是什么新鲜事,但photon 研究人员指出,deepfake技术的进步使语音钓鱼尝试看起来比以往任何时候都更加可信。photon research团队表示,“虽然人工智能发展历程有限,但如今公开市场上可用的语音模拟工具可谓非常复杂。深度学习ai技术可以创建非常逼真的deepfake。当然,模拟的成本可会随着可信度的增加而增加。”

那么,这种成本壁垒能否阻止较小的网络犯罪集团参与其中?

答案可能是否定的。根据研究人员所言,如果攻击者在攻击的侦察阶段获得了正确的样本,他们可能不需要语音模拟工具,因为这对于许多网络犯罪分子来说过于昂贵和复杂。相反地,攻击者可以编辑他们的样本以生成所需的任何声音。

安全措施可能会要求验证者说出他们的姓名、出生日期或预先确定的短语。在这种情况下,攻击者所需要做的就是播放预先录制的语音信息。

以往的攻击案例

photon研究团队指出,与传统网络钓鱼攻击中的“广撒网”(spray and pray)方法不同,大多数成功的语音钓鱼攻击涉及个人而不是公司。网络犯罪分子通常将注意力集中在一个特定的人或一群高价值的个人,亦或拥有重要访问权限的人身上。

2015年6月,《以色列时报》报道称,一名伊朗网络犯罪分子冒充bbc波斯记者,请求采访以色列教授thamar eilam gindin,结果gindin被诱骗共享她的电子邮件凭据以访问google drive文档。然后攻击者使用她的凭据访问她的社交媒体帐户,并向她的联系人发送了恶意软件。

2019年7月,《华尔街日报》报道了网络犯罪分子使用语音克隆工具冒充一家英国能源公司的首席执行官,结果成功获取了243,000美元的欺诈性汇款。

2020年,《安全周刊》报道称,apt-c-23组织使用变声软件生成令人信服的女性声音音频信息,在社交媒体上利用虚假的以色列女性角色诱骗以色列士兵下载一个移动应用程序,该应用程序会在他们的设备上安装恶意软件,以帮助攻击者获得设备的完全控制权。

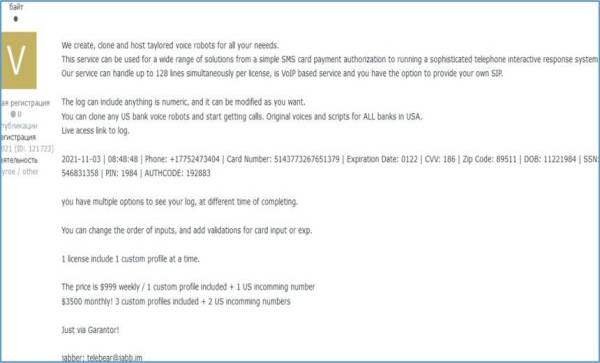

【在俄罗斯网络犯罪论坛上展示的语音钓鱼广告】

语音钓鱼即服务(vishing-as-a-service)

photon研究人员表示,他们在一个讲俄语的网络犯罪论坛上发现了语音钓鱼即服务(vishing-as-a-service)。一个威胁行为者正在宣传一种创建、克隆和托管定制语音机器人的语音服务,其中包括一个“复杂的电话交互响应系统”。

而根据研究人员的观察,寻找语音钓鱼运营商的客户不在少数。有些甚至有已经确定的特定目标,例如,一位客户想要在多阶段(multistage)社会工程攻击中针对加密货币专家。

据悉,语音钓鱼相关服务的基本价格为1,000美元,额外的定制还需要额外的成本。

语音钓鱼实现方式

photon研究人员表示,“deepfake技术可以实时改变或克隆声音,从而对一个人的声音进行人工模拟。”

为了选择目标,网络犯罪分子会使用开源情报技术,主动和被动扫描开放端口以及易受攻击的设备,或者筛选包含受损凭据的泄露数据库。

在锁定目标后,攻击者可能会冒充购买者与目标组织中的权威人物交谈,并提出一些无关紧要的问题以获取语音样本。他们很可能会记录对话并使用样本作为参考,以便之后的模仿或拼接操作。

有时候,简单的语音模拟被证明是不够的;photon research团队举了一个例子,当目标公司指示攻击者将文档发送到公司电子邮件id时,一次语音钓鱼攻击尝试遇到了障碍。

面对这种意外的障碍,攻击者一般会向犯罪论坛上的社会工程师寻求帮助(售价1,000卢布,约13.5美元),他们可以诱使受害者点击其会在电话中收到的链接。研究人员将这种方式称为“混合策略”——将语音钓鱼攻击与常规网络钓鱼攻击结合使用。

2020年就曾发生过这种大规模混合操作,在案件中,攻击者伪装成it支持人员来针对目标企业的新员工,提供对vpn访问问题的故障排除。攻击者通过“故障排除”电话或让他们在欺骗性的vpn访问门户上输入凭据,成功地获得了毫无戒心的新员工的vpn凭据。

武器化的语音模拟工具

photon研究团队还观察到,网络犯罪分子正在讨论一种用于改变声音的商用软件,以改善角色扮演游戏或rpg中的人机交互。

高级软件,例如av voice changer software diamond,可以以99.95 美元的价格购买到,而其他软件,例如voicemod,则是免费的。

photon研究团队表示,deepfake技术和语音模拟工具不仅被用来传播网络攻击,还被用来传播虚假信息。庆幸的是,这一切已经引起了当局的重视。

目前,五角大楼正在通过国防高级研究计划局(darpa)与主要研究机构合作开发检测deepfake的技术。

本文翻译自:https://www.bankinfosecurity.com/deepfakes-voice-impersonators-used-in-vishing-as-a-service-a-18050如若转载,请注明原文地址。